O Google Hacking é uma técnica utilizada para otimizar as buscas do Google usando seus recursos afim de cavar mais profundamente em termos de indexação ou até mesmo levantar informações sigilosas sobre empresas e pessoas. Além disso, é um ótima ferramenta para encontrar coisas mais especificas dentro de sites e URL's como pdfs, documentos e etc.

Esses recursos podem muito bem ser aproveitados durante um teste de invasão, e até hoje é uma das maiores ferramentas para identificação de vulnerabilidades em massa. Existem muitas ferramentas que fazem esse tipo de levantamento buscando falhas de SQL Injection, XSS, senhas fracas, diretórios abertos e etc, e o por mais complicado que pareça na teoria, na prática não vai nada além de uma pesquisa no Google com alguns termos adicionais. Podemos inclusive fazer uso do cache do Google para ter acesso a versões mais antigas e indisponíveis dos sites em determinados casos.

Para essas pesquisas você usa termos específicos que faz os Google ser mais direto e específico na busca, e combinando esses termos você constrói algo chamado Dork.

Para essas pesquisas você usa termos específicos que faz os Google ser mais direto e específico na busca, e combinando esses termos você constrói algo chamado Dork.

Vamos abordar alguns exemplos de comandos que podemos adicionar em nossa busca para filtrar melhor os resultados:

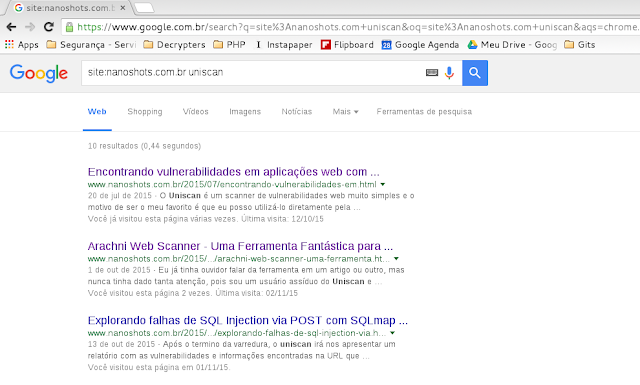

Comando site

O comando site realiza buscas dentro de sites específicos apenas, comum para detectar configurações e vulnerabilidades em sites específicos, evitando que outros domínios sujem sua busca. Também uma ótima ferramenta para encontrar aquele post perdido dentro de um site que você esqueceu de adicionar aos favoritos. site:nanoshots.com.br uniscan

Comando intile

O Comando intitle, quando utilizando no meio de uma Dork, faz a busca nos títulos das paginas com os termos que você definir. É muito utilizado para realizar buscas por páginas administrativas, páginas de login, restritas e etc. Ex: intitle:"VNC viewer for Java"

Comando inurl

Este comando faz buscas dentro da URL com os termos informados. inurl: /admin

Comando filetype

Esse comando funciona como auxiliar a outros termos de pesquisa, e procura tipos determinados de arquivos nos sites retornados do Google.

Combinando alguns desses exemplos mais conhecidos, você pode construir algo chamado Dork.

Uma dork é um conjunto de termos de busca que faz com que o Google reaja diretamente ao pesquisado retornando resultados cada vez mais objetivos. Para construir sua Dork você primeiro deverá ter em mente o que deseja buscar. Vamos ver:

"Preciso de uma Dork que me traga arquivos php de áreas de Login do PHPmyADMIN"

Agora é só adaptar os exemplos para a sua necessidade

:)

inurl: /admin filetype: php

Comando intext

O comando intext também é um auxiliar que faz com que o buscador procure dentro de arquivos PDF, HTML e TXT por termos especificados. inurl: security filetype: pdf +intext:Linux

Construindo sua Dork

Combinando alguns desses exemplos mais conhecidos, você pode construir algo chamado Dork.

Uma dork é um conjunto de termos de busca que faz com que o Google reaja diretamente ao pesquisado retornando resultados cada vez mais objetivos. Para construir sua Dork você primeiro deverá ter em mente o que deseja buscar. Vamos ver:

"Preciso de uma Dork que me traga arquivos php de áreas de Login do PHPmyADMIN"

intitle: phpmyadmin filetype: php intext: login

Agora é só adaptar os exemplos para a sua necessidade

:)

NWO

ResponderExcluirEM VEZ DE OBTER UM EMPRÉSTIMO, OBTENHA UM CARTÃO ATM EM BRANCO E SEJA RICO EM MENOS DE 7 DIAS!

ExcluirVeja como funciona! E-mail de contato: blankatmcards.online@yahoo.com

Ligue / SMS: + 1762 675 8622

WhatsApp: +1 (845) 381-3566

massa, mas tem muitos erros de português no texto ;D

ResponderExcluirObrigado!

Excluiro que vc esperava de alguem de ti kkkkk

ExcluirMuito bom esse blog, I love its, best blog, parabéns

ResponderExcluirObrigado amigo! Thank you my friend!

ExcluirCara,eu conheci esse site por acaso, mas nunca mais esqueço dele, qualquer dúvida ou vontade de sanar uma curiosidade, venho aqui.

ResponderExcluirVocê precisa de serviços de hackers? Testado e confiável Eles garantem seus clientes com preços acessíveis

ResponderExcluire serviços de Hacking confiáveis que incluem;

* Escola de hacking, * Hacking

contas de e-mail,

* Todas as contas de mídia social,

* Base de dados da escola para apagar ou alterar notas,

* Recuperação de documentos perdidos,

* DUIs,

* Registros e sistemas da empresa;

* Contas bancárias ,

* Limpar manuseio incorreto e registros criminais,

* Verificações de antecedentes, locais de monitoramento,

* Cartão de crédito

hacking, * Pontuação de crédito hacking,

* Controle o telefone do seu parceiro

* Facebook e whatsapp hacking,

* Clonagem de telefone,

* Acompanhamento de chamadas

* Computadores individuais ...

* Controlar remotamente dispositivos

* Números do queimador hackear

* Contas de piratas verificadas do Paypal

* Android e iPhone Hack

* Texto interceptar mensagem de texto

* Interceptar correio

corte * Ip Intraceable, etc.

CONTATO: PROMINENTHACKERS@GMAIL.COM

Para resultados confiáveis e garantidos.

They are all scammers, they will make you pay after which they will give you an excuse asking you to pay more money, they have ripped me of $2000, i promised i was going to expose them.

ResponderExcluirI figured it all out when my colleague took me to Pavel

(HACKINTECHNOLOGY@GMAIL.COM)

CELL PHONE +16692252253

He did perfect job, he hacks all accounts ranging from (Emails, Facebook, whatsapp, imo, skype, instagram, Phone cloning, DMV removal, tracking locations, background checks Kik etc. he also hacks cell phones, cell phone tapping and cloning, clears bad driving and criminal records, bank transfers, locates missing individuals e.t.c. You should contact him and please stop using contacts you see on websites to execute jobs for you, you can ask around to find a real hacker.

Sinto-me altamente entusiasmado por encaminhar esse grupo de hackers para o mundo em geral. Palavras não são suficientes para expressar o nível de inteligência e profissionalismo desse grupo de hackers, '' LEGENDWIZARDHACKERS ''. Eles são excepcionais e um grupo de especialistas em hackers éticos. contate-os via: LEGENDWIZARDHACKERS@GMAIL.COM Seus brilhantes e hackers de lendas tornaram fácil todos os problemas de hackers, eles entregam aos seus serviços mais do que a sua satisfação, são realmente uma "lenda" real. você pode contatá-los através de: LEGENDWIZARDHACKERS@GMAIL.COM para que você também possa testemunhar com suas boas obras. Eles são um verdadeiro assistente do mundo dos hackers. São excepcionais nos seguintes serviços;

ResponderExcluir* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de email

* Aumente o tráfego do blog

* Hack do Skype

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para obter mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você também possa resolver todos os seus problemas de hackers de forma satisfatória!

Você está em busca de um serviço de hacking confiável?

ResponderExcluirOferecemos vários serviços

1. Cartões de crédito hackeados

2. Crédito / transferência de dinheiro

3. Monitore o telefone do seu parceiro

4. Mudança de notas escolares

5. Licença de Motorista

6. Fornecer soluções para exames profissionais

7. Hack email, hack de banco de dados, Facebook e Whatsapp

8. Recupere, apague dados e recupere mensagens no celular

Entre em contato conosco por e-mail @ globalhacker001@gmail.com

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM WHATSAPP = +17248034300

ResponderExcluirEles são um grupo profissional de hackers baseados na Europa, Ásia, Emirados Árabes Unidos e América do Norte. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server caiu de hacker

-Skype hack

-Dados piratas

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim....

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, ENTRE EM CONTATO COM VOCÊ EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Emirados Árabes Unidos e América do Norte. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server caiu de hacker

-Skype hack

-Dados piratas

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Entre em contato diretamente com = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim...

Sinto-me altamente entusiasmado por encaminhar esse grupo de hackers autorizados e peculiares ao mundo em geral. As palavras não são suficientes para expressar o nível de inteligência e profissionalismo desse lendário grupo de cyberpunk. Eles são um grupo excepcional e bem estabelecido de hackers éticos. entre em contato com eles via: LEGENDWIZARDHACKERS@GMAIL.COM Eles facilitaram a solução de todos os problemas de hackers com seus conjuntos de hackers brilhantes que possuem todos os softwares necessários para solucionar quaisquer problemas de hackers. Eles são um verdadeiro mago para o mundo dos hackers. Eles são excepcionais nos seguintes serviços;

ResponderExcluir* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Recuperação de transações fraudulentas

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você também possa testemunhar sobre suas boas obras e resolver todo o seu problema de hackers de maneira satisfatória, com o máximo de segurança e proteção. cuidado com impostores falsos que afirmam prestar um serviço genuíno de hackers para que você não seja vítima.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Emirados Árabes Unidos e América do Norte. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

-Dados piratas

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum dos serviços deles

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Emirados Árabes Unidos e América do Norte. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

-Dados piratas

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum dos serviços deles

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Emirados Árabes Unidos e América do Norte. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

-Dados piratas

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum dos serviços deles

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTACTE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

-Eles também carregam uma conta vazia de Bitcoin sem pagamento adiantado

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone hackear

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim...

AFFORDABLE/COMFORTABLE LOAN OFFER WITHOUT COST/STRESS CONTACT US VIA Call/Text +1(415)630-7138 Email drbenjaminfinance@gmail.com

ResponderExcluirDo you find yourself in a bit of trouble with unpaid bills and don’t know which way to go or where to turn? What about finding a reputable Debt Consolidation firm that can assist you in reducing monthly installment so that you will have affordable repayment options as well as room to breathe when it comes to the end of the month and bills need to get paid? BENJAMIN LOAN INVESTMENTS FINANCE is the solution to your financial misfortune. We offer all types of loan ranging from $5,000.00 to $533,000,000.00USD with a low interest rate of 2% and loan duration of 1 to 35 years to pay back the loan secure and unsecured. Our loans are well insured for maximum security is our priority, Our leading goal is to help you get the services you deserve, Our program is the quickest way to get what you need in a snap. Kindly reduce your payments to ease the strain on your monthly expenses by Contacting us on the following Call/Text +1(415)630-7138 Email drbenjaminfinance@gmail.com

Sinto-me altamente entusiasmado por encaminhar esse grupo de hackers autorizados e peculiares ao mundo em geral. Palavras não são suficientes para expressar o nível de inteligência e profissionalismo desse grupo de hackers de lendas, "legendwizardhackers". Eles são um grupo excepcional e bem estabelecido de hackers éticos. contate-os via: LEGENDWIZARDHACKERS@GMAIL.COM Eles facilitaram a solução de todos os problemas de hackers com seus conjuntos de hackers brilhantes que possuem todos os softwares necessários para solucionar quaisquer problemas de hackers. Eles são um verdadeiro assistente para o mundo dos hackers. Eles são excepcionais nos seguintes serviços;

ResponderExcluir* Mudanças na série escolar

* Hack University notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador hack

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você também possa testemunhar sobre suas boas obras e resolver todos os seus problemas de hackers de maneira satisfatória, com o máximo de segurança. cuidado com impostores falsos que alegam que prestam um serviço genuíno de hackers, para que você não seja vítima de fraude .. por favor, seja guiado

Eles são um grupo licenciado e experiente de hackers que atendeu e entregou a velocidade ao longo dos anos em todo o mundo. Seus serviços são seguros e com 100% de garantia, porque são um grupo de Nobres Hackers que respeitam a simpatia humana pela ligação. Posso bater no meu peito para testemunhar sua proficiência. Entre em contato com esse grupo de hackers por: NOBLEWEBHACKERS@GMAIL.COM ou WhatsApp: +19786139882 Eles passaram até 2 décadas na profissão de hackers como hackers bem qualificados e sua reputação é reconhecida positivamente .. As pessoas os escolhem porque não deixam de entregar .. Eles oferecem todas as maneiras de serviços de hacking que são não limitado ao seguinte;

ResponderExcluir* Recuperação de fundos fraudulentos

*Transferência de empréstimo

* Carregamento de Bitcoin

* Remoção da pontuação de crédito antiga

* Cartão ATM ilimitado em branco com código de rastreamento para pegar

* Ajuda Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* Verifique contas para transferência Paypal e logins bancários

* Corte o sistema judicial e registros criminais claros

*Mineração de bitcoin

* Entrega com cartão de crédito

* Atualização das notas escolares

* Facebook hack

* Whatsapp Hack

* Localização IP

* Limpa má condução

* Logins bancários de hackers

E outros inúmeros serviços, mas não de graça ... eles entregam perfeitamente, sem nenhum arrependimento de qualquer cliente ... link de e-mail: NOBLEWEBHACKERS@GMAIL.COM

Na verdade, eles são os gurus da Internet licenciados mundialmente, porque seu sorriso é a felicidade deles......

Olá, todo mundo tenha cuidado aqui, a maioria dos hackers aqui são falsos e impostores. Sinceramente, eu sempre pensei que nunca poderia encontrar um hacker legítimo e sincero até que um amigo me apresente-me para BURHANHACKWORLD@GMAIL.COM, NÚMERO DO WHATSAPP: +13024926035, que mudou minhas notas escolares, invadiu minha namorada burra WhatsApp, Instagram, SMS, e-mail e outras contas de mídia social. Ele também me ajudou com a transferência da Western Union e eu rastreei e confirmei o dinheiro antes de pagar suas cobranças.

ResponderExcluirEle é um profissional que se envolve em todos os tipos de trabalhos de hackers, como;

+ Corte de cartão de crédito

+ Corte em branco do cartão ATM

+ Corte de conta bancária e transferência de fundos.

+ Alteração de notas escolares

+ Western Union Track

+ Hack de site

+ Hackeie e controle qualquer robô

+ Corte de banco de dados

+ Remover registros criminais, Facebook hack

+ Email hack

+ WhatsApp hackear

+ Hack de site

+ Rastreando chamadas

+ Palestras on-line sobre hackers

+ Clone de telefone

+ Alterações nos registros online

+ Recuperação de conta de mídia social hackeada e muito mais ...... ENTRE EM CONTATO HOJE EM: BURHANHACKWORLD@GMAIL.COM .....

se você precisar de serviços de hackers e não jogue seu dinheiro no crepúsculo. Agradeça-me mais tarde e tenha um bom dia.

Número de WhatsApp: +13024926035

Olá, todo mundo tenha cuidado aqui, a maioria dos hackers aqui são falsos e impostores. Sinceramente, eu sempre pensei que nunca poderia encontrar um hacker legítimo e sincero até que um amigo me apresente-me para BURHANHACKWORLD@GMAIL.COM, NÚMERO DO WHATSAPP: +13024926035, que mudou minhas notas escolares, invadiu minha namorada burra WhatsApp, Instagram, SMS, e-mail e outras contas de mídia social. Ele também me ajudou com a transferência da Western Union e eu rastreei e confirmei o dinheiro antes de pagar suas cobranças.

ResponderExcluirEle é um profissional que se envolve em todos os tipos de trabalhos de hackers, como;

+ Corte de cartão de crédito

+ Corte em branco do cartão ATM

+ Corte de conta bancária e transferência de fundos.

+ Alteração de notas escolares

+ Western Union Track

+ Hack de site

+ Hackeie e controle qualquer robô

+ Corte de banco de dados

+ Remover registros criminais, Facebook hack

+ Email hack

+ WhatsApp hackear

+ Hack de site

+ Rastreando chamadas

+ Palestras on-line sobre hackers

+ Clone de telefone

+ Alterações nos registros online

+ Recuperação de conta de mídia social hackeada e muito mais ...... ENTRE EM CONTATO HOJE EM: BURHANHACKWORLD@GMAIL.COM .....

se você precisar de serviços de hackers e não jogue seu dinheiro no crepúsculo. Agradeça-me mais tarde e tenha um bom dia.

Número de WhatsApp: +13024926035

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKER ONLINE E CONTRA HACKERS DE CONHECIMENTO profissionais, reais e legítimos. O KNOWLEDGE HACKERS é uma organização profissional com experiência em hackers privados, sediada na Alemanha e nos EUA, com uma chave mestra de algoritmo aprimorada que ninguém possui. Endereço de e-mail de contato =KNOWLEDGEWEBHACKERS@GMAIL.COM WHATSAPP = +447448682864

ResponderExcluirPrestamos os seguintes serviços e muito mais:

- Aulas escolares mudando e atualizando

- carregar contas bancárias, transferir fundos hackear, carregar Bitcoin, carregar cartão de crédito e atualizar pontuações de crédito etc.

- Excluir registros criminais para hackear

- WhatsApp hackeado, mensageiros hackeados, mensagens de texto hackeadas e outras mídias sociais hackeadas para verificar as atividades de seu cônjuge, filhos, funcionários etc.

- hackear Facebook

- Twitters hack

- Contas de email invadidas

- Notas alterações

Conversas sobre hackers on-line

Fornecemos EMPRÉSTIMOS de qualquer valor apenas a clientes sérios

- Site invadido

- Recuperação de BTC, TBC e ETH roubada ou perdida

- hack do servidor travado

- Hack do Skype

- Hackear bancos de dados

- Blogs do Word Press cortam

- hackers de computadores individuais

- Dispositivos de controle remotamente cortam

Alterações de registros on-line

- Números de hackers para hackear

Navegação -Localização

- Contas Paypal verificadas

- Qualquer conta de mídia social

- Hack de Android e iPhone

- hack de interceptação de mensagens de texto

- Corte de interceptação de e-mail

- IP não rastreável

As contas verificadas do PayPal invadidas

- transportamos cartão de crédito, etc.

- Venda de cartões ATM em branco

- Transferência de fundos Western Union / Money Gram

dinheiro

Você precisa de algum serviço não listado aqui? Não hesite em nos contatar, nossos serviços são ilimitados.

TAMBÉM CARREGAMOS CONTA VAZIA DE BITCOIN DE CADEIA DE BLOCOS SEM PAGAMENTO

Entre em contato com KNOWLEDGEWEBHACKERS@GMAIL.COM WHATSAPP entre em contato com +447448682864 Para obter infinitas possibilidades.........

Eles são um grupo licenciado e experiente de hackers que atendeu e entregou a velocidade ao longo dos anos em todo o mundo. Seus serviços são seguros e com 100% de garantia, porque são um grupo de Nobres Hackers que respeitam a simpatia humana pela ligação. Posso bater no meu peito para testemunhar sua proficiência. Entre em contato com esse grupo de hackers por: NOBLEWEBHACKERS@GMAIL.COM ou WhatsApp: +19786139882 Eles passaram até 2 décadas na profissão de hackers como hackers bem qualificados e sua reputação é reconhecida positivamente .. As pessoas os escolhem porque não deixam de entregar .. Eles oferecem todas as maneiras de serviços de hacking que são não limitado ao seguinte;

ResponderExcluir* Recuperação de fundos fraudulentos

*Transferência de empréstimo

* Carregamento de Bitcoin

* Remoção da pontuação de crédito antiga

* Cartão ATM ilimitado em branco com código de rastreamento para pegar

* Ajuda Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* Verifique contas para transferência Paypal e logins bancários

* Corte o sistema judicial e registros criminais claros

*Mineração de bitcoin

* Entrega com cartão de crédito

* Atualização das notas escolares

* Facebook hack

* Whatsapp Hack

* Localização IP

* Limpa má condução

* Logins bancários de hackers

E outros inúmeros serviços, mas não de graça ... eles entregam perfeitamente, sem nenhum arrependimento de qualquer cliente ... link de e-mail: NOBLEWEBHACKERS@GMAIL.COM

Na verdade, eles são os gurus da Internet licenciados mundialmente, porque seu sorriso é a felicidade deles.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATO-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATO-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

VOCÊ PRECISA DE SERVIÇOS PADRÃO E PROFISSIONAIS HACKERS, CONTATO = standardwebhackers@gmail.com

ResponderExcluirWHATSAPP = + 447404996869; ELES TAMBÉM CARREGAM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

Eles são um grupo profissional de hackers baseado na Europa, Ásia e América do Norte. Eles são os melhores hackers e também desenvolvedores de software para penetrar em todos os sites, todos os outros hackers os contatam para obter o melhor software de algoritmo. Seus serviços são 100% e o dinheiro também é garantido, com seu software de penetração inacessível. Eles oferecem os seguintes serviços;

Pirataria ilegal de cartões - Eliminação da pontuação de crédito anterior

-Universidade de troca de notas

Contas bancárias -Hack

Procedimentos de crime.

-Facebook hack

-Tweitters hack

contas de email pessoais

-Grade Alterações hack

Política bloqueada no site

servidor hackeado

-Hack Skype

- Pirataria de dados

-Word Press Blogs piratear

Computadores individuais

-Controle dispositivos remotamente

- Queimador de número de queimador

Contas verificadas do PayPal para piratas

Qualquer conta de rede social que você fizer

-Auto e iPhone Hack

Mensagem de texto interceptar texto

Armadilha no correio

Cartão de crédito em branco e ATM

-Ip Não rastreável etc.

Contato = standardwebhackers@gmail.com

WHATSAPP = +447404996869

para obter mais informações e você nunca se arrependerá de nenhum de seus serviços. Os amigos que enviei para eles confiaram em mim..,,.

VOCÊ PRECISA DE SERVIÇOS PADRÃO E PROFISSIONAIS HACKERS, CONTATO = standardwebhackers@gmail.com

ResponderExcluirWHATSAPP = + 447404996869; ELES TAMBÉM CARREGAM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

Eles são um grupo profissional de hackers baseado na Europa, Ásia e América do Norte. Eles são os melhores hackers e também desenvolvedores de software para penetrar em todos os sites, todos os outros hackers os contatam para obter o melhor software de algoritmo. Seus serviços são 100% e o dinheiro também é garantido, com seu software de penetração inacessível. Eles oferecem os seguintes serviços;

Pirataria ilegal de cartões - Eliminação da pontuação de crédito anterior

-Universidade de troca de notas

Contas bancárias -Hack

Procedimentos de crime.

-Facebook hack

-Tweitters hack

contas de email pessoais

-Grade Alterações hack

Política bloqueada no site

servidor hackeado

-Hack Skype

- Pirataria de dados

-Word Press Blogs piratear

Computadores individuais

-Controle dispositivos remotamente

- Queimador de número de queimador

Contas verificadas do PayPal para piratas

Qualquer conta de rede social que você fizer

-Auto e iPhone Hack

Mensagem de texto interceptar texto

Armadilha no correio

Cartão de crédito em branco e ATM

-Ip Não rastreável etc.

Contato = standardwebhackers@gmail.com

WHATSAPP = +447404996869

para obter mais informações e você nunca se arrependerá de nenhum de seus serviços. Os amigos que enviei para eles confiaram em mim,,..

VOCÊ PRECISA DE SERVIÇOS PADRÃO E PROFISSIONAIS HACKERS, CONTATO = standardwebhackers@gmail.com

ResponderExcluirWHATSAPP = + 447404996869; ELES TAMBÉM CARREGAM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

Eles são um grupo profissional de hackers baseado na Europa, Ásia e América do Norte. Eles são os melhores hackers e também desenvolvedores de software para penetrar em todos os sites, todos os outros hackers os contatam para obter o melhor software de algoritmo. Seus serviços são 100% e o dinheiro também é garantido, com seu software de penetração inacessível. Eles oferecem os seguintes serviços;

Pirataria ilegal de cartões - Eliminação da pontuação de crédito anterior

-Universidade de troca de notas

Contas bancárias -Hack

Procedimentos de crime.

-Facebook hack

-Tweitters hack

contas de email pessoais

-Grade Alterações hack

Política bloqueada no site

servidor hackeado

-Hack Skype

- Pirataria de dados

-Word Press Blogs piratear

Computadores individuais

-Controle dispositivos remotamente

- Queimador de número de queimador

Contas verificadas do PayPal para piratas

Qualquer conta de rede social que você fizer

-Auto e iPhone Hack

Mensagem de texto interceptar texto

Armadilha no correio

Cartão de crédito em branco e ATM

-Ip Não rastreável etc.

Contato = standardwebhackers@gmail.com

WHATSAPP = +447404996869

para obter mais informações e você nunca se arrependerá de nenhum de seus serviços. Os amigos que enviei para eles confiaram em mim,,,.

Sinto-me altamente entusiasmado por encaminhar esse grupo de hackers autorizados e peculiares ao mundo em geral. Palavras não são suficientes para expressar o nível de inteligência e profissionalismo desse grupo de hackers de lendas, '' legendwizardhackers ''. Eles são um grupo excepcional e bem estabelecido de hackers éticos. contate-os via: LEGENDWIZARDHACKERS@GMAIL.COM Eles facilitaram a solução de todos os problemas de hackers com seus conjuntos de hackers brilhantes que possuem todos os softwares necessários para solucionar quaisquer problemas de hackers. Eles são um verdadeiro assistente para o mundo dos hackers. Eles são excepcionais nos seguintes serviços;

ResponderExcluir* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você também possa testemunhar sobre suas boas obras e resolver todos os seus problemas de hackers de maneira satisfatória, com o máximo de segurança. cuidado com impostores falsos que alegam que prestam um serviço genuíno de hackers, para que você não seja vítima de fraude. por favor, seja guiado.

Eles são um grupo excepcional e bem estabelecido de hackers éticos. contate-os via: CONTACT = standardwebhackers@gmail.com

ResponderExcluirWHATSAPP = +447404996869

Eles tornaram todos os problemas de hackers fáceis de resolver com seus conjuntos de hackers brilhantes que possuem todo o software necessário para realizar quaisquer problemas de hackers .. Eles são um verdadeiro assistente para o mundo dos hackers ..... Eles também carregam uma conta vazia de Bitcoin sem antes. FORMA DE PAGAMENTO

Eles são excepcionais nos seguintes serviços;

* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Hackear sites

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Recuperação de transações fraudulentas

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de atendimento no e-mail: CONTACT = standardwebhackers@gmail.com

WHATSAPP = +447404996869

para que você também possa testemunhar sobre suas boas obras e resolver todos os seus problemas de hackers de forma satisfatória, com o máximo de segurança

Eles são um grupo excepcional e bem estabelecido de hackers éticos. contate-os via: CONTACT = standardwebhackers@gmail.com

ResponderExcluirWHATSAPP = +447404996869

Eles tornaram todos os problemas de hackers fáceis de resolver com seus conjuntos de hackers brilhantes que possuem todo o software necessário para realizar quaisquer problemas de hackers .. Eles são um verdadeiro assistente para o mundo dos hackers ..... Eles também carregam uma conta vazia de Bitcoin sem antes. FORMA DE PAGAMENTO

Eles são excepcionais nos seguintes serviços;

* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Hackear sites

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Recuperação de transações fraudulentas

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de atendimento no e-mail: CONTACT = standardwebhackers@gmail.com

WHATSAPP = +447404996869

para que você também possa testemunhar sobre suas boas obras e resolver todos os seus problemas de hackers de forma satisfatória, com o máximo de segurança.,,.

Eles fornecem serviços de hackers on-line ..... CONTATO: standardwebhackers@gmail.com WHATSAPP = +447723540482

ResponderExcluirPerdeu sua senha? Você tem outra conta online que deseja invadir? Você precisa hackear uma senha?

Você veio ao lugar certo! eles oferecem para hackear sua senha e hackear contas online. Seja email (Gmail, Yahoo, Hotmail, etc.) ou contas de sites como Facebook, Twitter, blogs e outros; podemos fazê-lo ... ELES TAMBÉM CARREGAM A CONTA VAZIA DE BITCOIN SEM PAYMENTONossa lista completa de serviços: Conta de e-mail de recuperação e pirataria de recuperação de senha de grau universitário

Redes sociais e sites de recuperação e pirataria

Excluir exames RRB

Alterar pontuações dos testes

desfiguração do site

Banco de dados de pirataria

Cyberbullying

Transferência bancária

Apagar registros criminais

Apagar pontuação de crédito

Cartão de crédito

Dívidas Elimine Mugshots dos motores de busca.

Excluir DMV

Hacking de registros do iPhone / Android

… e muito mais!

CONTATO: standardwebhackers@gmail.com WHATSAPP = +447723540482

Basta enviar um e-mail para as suas necessidades de hackers e elas entrarão em contato com você imediatamente.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATO-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

CARREGAM TAMBÉM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRÉVIO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim...

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATO-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

-Eles também carregam uma conta vazia de Bitcoin sem pagamento adiantado

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

VOCÊ ESTÁ PROCURANDO UM HACKERS ONLINE, AMIGOS OUSAM. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATO-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers baseados na Europa, Ásia, Austrália, América do Norte e do Sul. Eles são os melhores hackers e desenvolvedores de software a penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

-Eles também carregam uma conta vazia de Bitcoin sem pagamento adiantado

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram invadiram

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

-Grande mudanças pirata

Hack do site caiu

-server travou uma falha

-Skype hack

- Pirata de bancos de dados

-Word Press Blogs cortam

- Computador individual pirata

-Controle dispositivos pirateados remotamente

-Burner Numbers hack

-As contas verificadas do PayPal piratas

-Qualquer conta de mídia social hack

-Android e iPhone Hack

-Intercepção de email

- cartão de crédito para transações on-line gratuitas

- Cartão de vendas ATM e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca se arrependerá de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim...

Sinto-me altamente entusiasmado por encaminhar esse grupo de hackers autorizados e peculiares ao mundo em geral. Palavras não são suficientes para expressar o nível de inteligência e profissionalismo desse grupo de hackers de lendas, '' legendwizardhackers ''. Eles são um grupo excepcional e bem estabelecido de hackers éticos. entre em contato com: LEGENDWIZARDHACKERS@GMAIL.COM. Eles facilitaram a resolução de todos os problemas de hackers com seus conjuntos de hackers brilhantes, que possuem todos os softwares necessários para solucionar quaisquer problemas de hackers. Eles são um verdadeiro assistente para o mundo dos hackers. Eles são excepcionais nos seguintes serviços;

ResponderExcluir* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você também possa testemunhar sobre suas boas obras e resolver todos os seus problemas de hackers de maneira satisfatória, com o máximo de segurança. tenha cuidado com impostores falsos que alegam que prestam serviços de hackers para que você não seja vítima de um golpe. seja guiado.

Eles são um grupo licenciado e experiente de hackers que atendeu e entregou velocidade ao longo dos anos em todo o mundo. Seus serviços são seguros e 100% garantidos, porque são um grupo de Noble Hackers que respeitam a simpatia humana pela ligação. Posso bater no meu peito para testemunhar sua proficiência. Entre em contato com esse grupo de hackers via: NOBLEWEBHACKERS@GMAIL.COM ou WhatsApp: +19786139882 Eles passaram até duas décadas na profissão de hackers como hackers bem qualificados e sua reputação é reconhecida positivamente .. As pessoas os escolhem porque não deixam de entregar .. Eles oferecem todas as maneiras de serviços de hacking que são não limitado ao seguinte;

ResponderExcluir* Recuperação de fundos fraudulentos * LOGIN NETFLIX ILIMITADO * Transferência de empréstimos * Carregamento de Bitcoin

* Remoção da pontuação de crédito antiga

* Cartão ATM ilimitado em branco com código de rastreamento para pegar

* Ajuda Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* Verifique contas para transferência Paypal e logins bancários

* Corte o sistema judicial e registros criminais claros

*Mineração de bitcoin

* Entrega com cartão de crédito

* Atualização das notas escolares

* Corte no Facebook

* Whatsapp Hack

* Localização IP

* Limpa má condução

* Logins bancários de hackers

E outros inúmeros serviços, mas não de graça ... eles entregam perfeitamente, sem nenhum arrependimento de qualquer cliente ... link de e-mail: NOBLEWEBHACKERS@GMAIL.COM

Na verdade, eles são os gurus da Internet licenciados mundialmente, porque seu sorriso é a felicidade deles.

Eles são um grupo licenciado e experiente de hackers que atendeu e entregou velocidade ao longo dos anos em todo o mundo. Seus serviços são seguros e 100% garantidos, porque são um grupo de Noble Hackers que respeitam a simpatia humana pela ligação. Posso bater no meu peito para testemunhar sua proficiência. Entre em contato com esse grupo de hackers via: NOBLEWEBHACKERS@GMAIL.COM ou WhatsApp: +19786139882 Eles passaram até duas décadas na profissão de hackers como hackers bem qualificados e sua reputação é reconhecida positivamente .. As pessoas os escolhem porque não deixam de entregar .. Eles oferecem todas as maneiras de serviços de hacking que são não limitado ao seguinte;

ResponderExcluir* Recuperação de fundos fraudulentos * LOGIN NETFLIX ILIMITADO * Transferência de empréstimos * Carregamento de Bitcoin

* Remoção da pontuação de crédito antiga

* Cartão ATM ilimitado em branco com código de rastreamento para pegar

* Ajuda Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* Verifique contas para transferência Paypal e logins bancários

* Corte o sistema judicial e registros criminais claros

*Mineração de bitcoin

* Entrega com cartão de crédito

* Atualização das notas escolares

* Corte no Facebook

* Whatsapp Hack

* Localização IP

* Limpa má condução

* Logins bancários de hackers

E outros inúmeros serviços, mas não de graça ... eles entregam perfeitamente, sem nenhum arrependimento de qualquer cliente ... link de e-mail: NOBLEWEBHACKERS@GMAIL.COM

Na verdade, eles são os gurus da Internet licenciados mundialmente, porque seu sorriso é a felicidade deles.....

esse conjunto de engenheiros de sistemas superiores, conhecido como AMERICANHACKERS1@GMAIL.COM, está em serviço há mais de décadas e estabeleceu um recorde extremamente impressionante que nenhum hacker pode quebrar, o AMERICANHACKERS1@GMAIL.COM tem as melhores ferramentas de hackers que alguém pode imaginar , é por isso que eles realizam seu trabalho com facilidade e os contatam agora para qualquer um dos seus serviços de hackers

ResponderExcluirSEUS SERVIÇOS NÃO ESTÃO LIMITADOS AO SEGUINTE

¬ Dinheiro, recuperação de qualquer país do mundo

¬ Alteração de diplomas universitários e vendas de originais de títulos universitários.

¬Eu faço o credenciamento da conta sem deixar rastro

¬ Compensação de dívidas bancárias dentro de 2 horas e atualização de registros de pontuação de crédito

¬ Ajude a se registrar na ILUMINATI e a ficar mais rico

¬ exclusão de hackers no YOUTUBE VIDEOS e alterações de notas

¬ rastreamento da localização da vítima e interceptação de todos os telefones celulares

¬ Hacking de todas as contas de mídia social em uma hora e whatsapp

hackers dentro de uma hora

¬ Criação da LICENÇA e do site do DRIVER'S

¬ Hack de conta verificada do PayPal e hackers travaram no servidor

¬ Vendas de cartão Multibanco, cartão em branco, cartão de crédito e Alteração de registo

documentos

¬ Hackeie o código do cartão do iTunes e registre e sistemas da empresa

Bancos de dados hackear Apagar registros criminais e O crédito de crédito

cartões

¬ Os blogs do Word Press cortam e os computadores individuais cortam

¬ Dispositivos de controle invadidos remotamente e Número de hackers queimados

Card Cartão de crédito para transações on-line gratuitas e também CARREGAMOS CONTA BITCOIN

¬ Criação da LICENÇA DO CONDUTOR e todos os hackers de bancos de dados

¬ Hack de Android e iPhone e Limpeza de registros criminais sem deixar vestígios ...

Ip Ip não rastreável e muito mais

eles são os melhores hackers, por favor entre em contato com eles agora

AMERICANHACKERS1@GMAIL.COM e agradeça-me mais tarde, para que todos possamos sorrir juntos porque nossa felicidade é sua prioridade. Nunca vi hackers tão bondosos como eles antes

Olá, há algumas semanas, eu me encontrei com um grupo de hackers que me ajudaram a fazer uma transferência bancária bem-sucedida são hackers. E ele pode lidar com qualquer coisa relacionada ao HACKING. .. contate-os para qualquer um dos seus trabalhos de HACKING em GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

e fique livre de todas as suas preocupações com qualquer coisa relacionada à pirataria. Ouso dizer que eles são os melhores e verdadeiros hackers que eu já vi. GENERALINTERNETHACKERS@GMAIL.COM

OFERECE OS SEGUINTES SERVIÇOS;

O cartão de crédito da conta é creditado em algumas horas.

Bitcoin BLOCK CONTA para cobrar em algumas horas

Ajudamos você a se inscrever no ILLUMINATI para torná-lo mais rico

Venda de cartões multibanco, cartões em branco e cartões de crédito.

Vítimas rastreando locais em uma hora

Alterações nas notas de hackers

Whatsapp e Facebook Hack em uma hora

Western Union e MoneyGram MTCN Hack

Transações on-line gratuitas com cartão de crédito

Computadores individuais invadindo ...

Hackear conta do PayPal confirmada

credenciar a conta sem deixar rastro

Hackeando o Android e o iPhone

Venda de documentos da faculdade com facilidade

servidores hackers

todos os bancos de dados hackeados

Criando uma carteira de motorista

Números de telefone Vendas no Reino Unido, Canadá etc.

Mudança de diploma universitário em uma hora

Hackeando todas as contas de mídia social em uma hora

Blogs do WordPress

dispositivos de controle remoto hackeados.

O site parou de invadir um

registro criminal claro em algumas horas, sem deixar vestígios

de hackers queimados.

IP não rastreável e mais

Para mais perguntas, entre em contato conosco agora em =GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

Sinto-me altamente entusiasmado por encaminhar esse grupo de hackers autorizados e peculiares ao mundo em geral. Palavras não são suficientes para expressar o nível de inteligência e profissionalismo desse grupo de hackers de lendas, '' legendwizardhackers ''. Eles são um grupo excepcional e bem estabelecido de hackers éticos. contate-os via: LEGENDWIZARDHACKERS@GMAIL.COM Eles facilitaram a solução de todos os problemas de hackers com seus conjuntos de hackers brilhantes que possuem todos os softwares necessários para solucionar quaisquer problemas de hackers. Eles são um verdadeiro assistente para o mundo dos hackers. Eles são excepcionais nos seguintes serviços;

ResponderExcluir* Mudanças na série escolar

* Hack Universidade notas e transcrições

* Apagar registros criminais hack

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você também possa testemunhar sobre suas boas obras e resolver todos os seus problemas de hackers de maneira satisfatória, com o máximo de segurança.

esteja atento aos impostores que alegam que prestam serviços de hackers genuínos para que você não seja uma vítima

Se você precisar dos serviços de um hacker ético certificado, entre em contato com: LEGENDWIZARDHACKERS@GMAIL.COM. Eles são a melhor solução para seus problemas. São crackers extraordinários, desenvolvedores de software e decodificadores. .LEGENDWIZARDHACKERS fazem o que outros hackers chamam de "Impossível" tudo é possível com eles ... Não importa o quão difícil seja um banco de dados, eles invadem conjuntos de software e alogritmos necessários, sua prioridade é entregar aos clientes com satisfação e segurança. Seus empregos são 100% garantidos.

ResponderExcluircontate-os via: LEGENDWIZARDHACKERS@GMAIL.COM

Eles são lenda e genialidade nos seguintes problemas:

* Mudanças na série escolar

* Hackear notas e transcrições da universidade

* Apague os registros criminais

* Bancos de dados hackeados

* Vendas de cartões de despejos de todos os tipos

* Computadores individuais cortam

* Sites hackeados

* Dispositivos de controle remotamente cortam

* Números queimador cortar

* Contas Paypal verificadas hackear

* Qualquer conta de mídia social hack

* Corte para Android e iPhone

* aumente sua pontuação de crédito

* Corte de interceptação de mensagens de texto

* Corte de interceptação de e-mail

* Aumente o tráfego do blog

* Hack do Skype

* Contas bancárias cortam

* contas de e-mail hackear

* Site caiu hackear

* help Inscreva-se no ILLUMINATI e fique famoso mais rápido

* exclua vídeos do YouTube ou aumente as visualizações

* transferência da escola e falsificação de certificados

* hack do servidor travado

* Recuperação de arquivos ou documentos perdidos

* Hacker de cartões de crédito

* carregamento de bitcoin

Para obter mais informações, entre em contato com a equipe de serviços em

email: LEGENDWIZARDHACKERS@GMAIL.COM

para que você possa sorrir novamente

VOCÊ ESTÁ PROCURANDO HACKERS ONLINE, AMIGOS DARE. SE VOCÊ PRECISA DE SERVIÇOS DE HACKING GENUÍNOS E PROFISSIONAIS, CONTATE-OS EM: = GENERALINTERNETHACKERS@GMAIL.COM

ResponderExcluirWHATSAPP = +17248034300

Eles são um grupo profissional de hackers com base na Europa, Ásia, Austrália, América do Norte e América do Sul. Eles são os melhores hackers e desenvolvedores de software para penetrar em qualquer site, todos os outros hackers entram em contato com eles para obter o melhor software de Algoritmo. Seus serviços são 100% garantidos também com seu software de penetração impossível de rastrear. Eles oferecem os seguintes serviços;

- TAMBÉM CARREGAM A CONTA VAZIA DE BITCOIN SEM PAGAMENTO PRIMEIRO

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL

-Western Union MTCN e Moneygram hackeados

-Eu conheço a pirataria de cartas

-A eliminação da pontuação de crédito antiga

-As qualificações universitárias mudam

-Banco de contas bancárias

Exclusão de registros criminais

-Facebook hack

-Twitters hack

contas de email pirateadas

- Grandes mudanças pirata

-Site travou hack

-server travou hack

-Skype hack

-Banco de dados pirata

- Hack do Word Press Blogs

- Pirata de computadores individuais

- Dispositivos de controle pirateados remotamente

-Burner Numbers hack

-O pirata de contas verificadas do PayPal

- Qualquer hack de conta de mídia social

-Android e iPhone Hack

- Interceptação de e-mail

- cartão de crédito para transações online gratuitas

- Cartão de vendas de caixa eletrônico e cartão de crédito em branco

- IP intratável, etc.

Contate-os diretamente em = GENERALINTERNETHACKERS@GMAIL.COM

WHATSAPP = +17248034300

você nunca irá se arrepender de nenhum de seus serviços de interceptação de mensagens de texto na Internet

e-m. Amigos, recomendo que confiem em mim.

ele passou até 2 décadas na profissão de Hacking como uma lenda e sua reputação ainda permanece a mesma positivamente ... As pessoas o escolhem porque ele não deixa de entregar ...

ResponderExcluirCONTATO = standardwebhackers@gmail.com

WHATSAPP = +447723540482

Ele oferece um plug-in de software rápido sem nenhuma notificação de banco de dados ... ELES TAMBÉM CARREGAM CONTA VAZIA DE BITCOIN SEM PAGAMENTO INTEGRAL

oferecer todas as formas de serviços de Hacking que não se limitem aos seguintes;

- Limpa a má condução

- Rastreamento de localização de vítimas

-Eles fazem crédito de conta com cartão de crédito

-SPYWARE PARA TODAS AS CONVERSAS NA MÍDIA SOCIAL